Security Forensics e Software GDPR - Cybersecurity e Vulnerability Assessment

Aiutiamo aziende e istituzioni nell'implementazione di software e vulnerability assessment

Una adeguata attivitá di Security Forensics é essenziale alla luce del GDPR in vigore da maggio 2018.

Per mettere in campo azioni di Security Forensics compliant alla normativa servono 3 elementi:

Persone, Procedure, Software.

La nomina del DPO (Data Protection Officer), la definizione di ruoli e mansioni precisi e la stesura di documenti rispondenti alle richieste normative sono il primo passo e sicuramente la parte piú complessa da analizzare e gestire. In questa fase Defensis mette a disposizione i propri consulenti per affiancare le aziende e definire in tempi brevi il nuovo assetto.

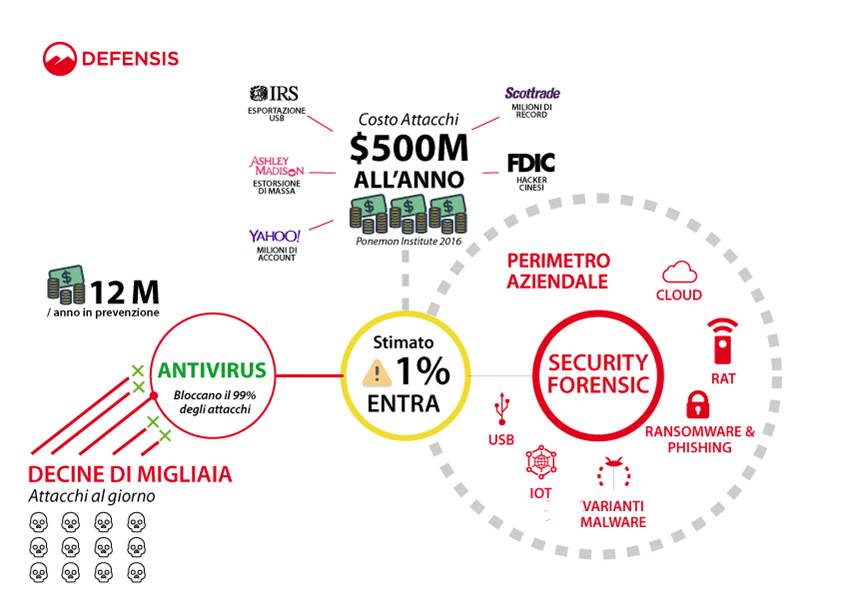

IL CONCETTO DELL 1%

I sistemi informatici possono essere violati, sia per errore tecnologico (bug, zero days...) sia per errore umano (phishing, ...) non esiste un sistema informatico sicuro al 100%.

Da questo presupposto, e dalle statistiche che ci dicono che ogni giorno vengono tentati decine di migliaia di attacchi informatici, ci spostiamo dal mercato degli antivirus e firewall, che copre il 99% dei tentativi di intrusione, ad un nuovo problema da gestire: l'1% di attacchi che penetra tali sistemi.

IL SOFTWARE GDPR

Defensis ha sviluppato un proprio software di Cybersecurity, GDPR compliant, adatto ad aziende di piccole-medie dimensioni, mentre distribuisce un software piú strutturato per rispondere alle esigenze di Security Forensics di Banche, Assicurazioni e Grandi Aziende.In particolare per rispondere al punto normativo che riguarda la risposta tempestiva in caso di Data Breach é possibile svolgere le seguenti attivitá:

THREAT HUNTING

- Ogni piccola azione lascia un elemento o una traccia di attivitá di utenti o sistema

- Aver definito una storia delle azioni del sistema/utenti aiuta a individuare anomalie

- Individuare proattivamente anomalie conosciute, sconosciute e zero days aiuta a ridefinire le policy di security

THREAT INTELLIGENCE

- Determinare la vera sorgente dell’attacco

- Individuare lo scopo dell’attacco

- Contenere il malware e Identificare le varianti

- Scansionare la rete (gli endpoint) definendo IOCs (Indicators of Compromise)

REMEDIATION

- Rimuovere chirurgicamente tutte le componenti del malware

- Cancellare dati da posizioni non autorizzate

- Killare Processi da remoto

- Cancellare chiavi di registro da remoto

L'obbiettivo di tali attivitá é ridurre la finestra di esposizione, individuare ogni variante di malware penetrata e cancellarla, individuare la presenza di dati in posizioni non autorizzate e rimediare tempestivamente.

Le statistiche ci dicono che un attacco mediamente impiega 206 giorni per essere scoperto, fino a 35 giorni per la remediation.

Il caso reale, Eye Pyramid, che ha coinvolto istituzioni e personalitá Italiane dal 2011 al 2017 ci mostra una realtá ben peggiore.

L'obbiettivo del GDPR e delle azioni ad esso compliant sono tra le altre, di comprimere la timeline sia nella fase di detection che di remediation.

IL VULNERABILITY ASSESSMENT

A fianco di un software di monitoraggio mettiamo a disposizione attivitá di vulnerability assessment su reti aziendali, applicazioni web e software gestionali, al fine di ricercare falle di sicurezza e potenziali punti di attacco sfruttabili da hacker e criminali informatici.Devi implementare un software GDPR?

Vuoi ricevere maggiori info su procedure e policy?

##__INSERTO_7__##